Volatility2内存取证常用命令

查看镜像信息(imageinfo)

首先使用-f选项来选择镜像文件

输入命令,以下命令用来查看镜像的系统信息

volatility -f 1.dmp imageinfo输出

Volatility Foundation Volatility Framework 2.6

INFO : volatility.debug : Determining profile based on KDBG search...

Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_23418

AS Layer1 : WindowsAMD64PagedMemory (Kernel AS)

AS Layer2 : FileAddressSpace (/home/kali/Desktop/计算机取证/1.dmp)

PAE type : No PAE

DTB : 0x187000L

KDBG : 0xf80003ffa0a0L

Number of Processors : 1

Image Type (Service Pack) : 1

KPCR for CPU 0 : 0xfffff80003ffbd00L

KUSER_SHARED_DATA : 0xfffff78000000000L

Image date and time : 2022-04-28 05:54:55 UTC+0000

Image local date and time : 2022-04-28 13:54:55 +0800我们查看到了Win7SP1x64,这个信息在后面的操作都会用到

确定系统(–profile=)

看到了系统信息,接下来就可以确定了

volatility -f 1.dmp --profile=Win7SP1x64 imageinfo想要进行进一步操作,需要指定profile参数

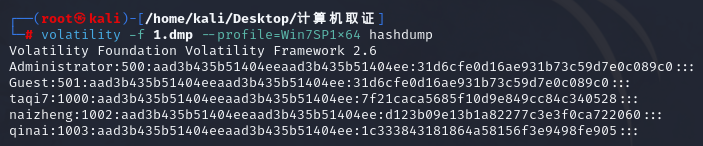

查看密码的MD5值(hashdump)

volatility -f 1.dmp --profile=Win7SP1x64 hashdump使用此命令可以查看到windows的用户名明文和密码的md5值

如图,7f21caca5685f10d9e849cc84c340528是用户taqi7的密码的md5值

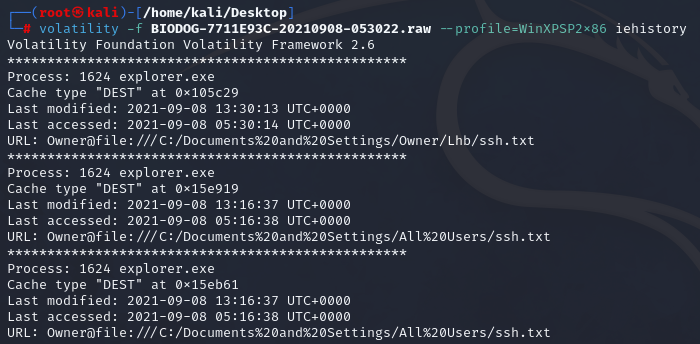

查看IE记录(iehistory)

volatility -f 1.raw --profile=WinXPSP2x86 iehistory

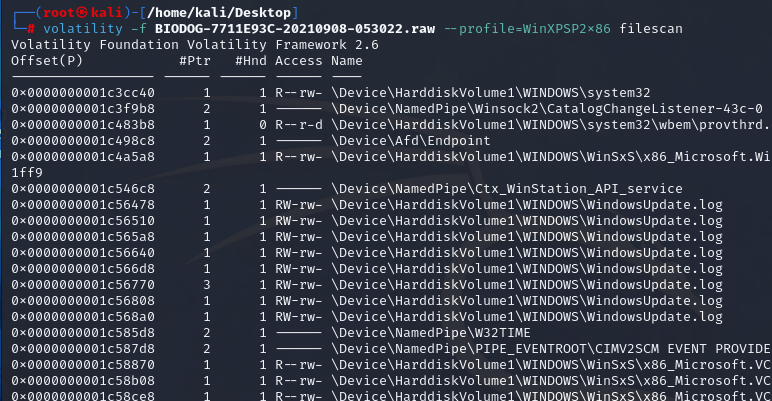

查找文件(fliescan)

volatility -f 1.raw --profile=WinXPSP2x86 fliescan

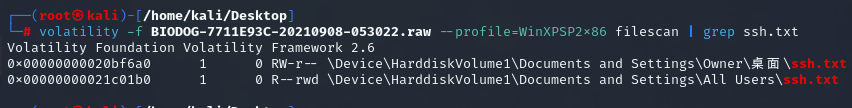

加上管道符可以精确查找目标文件

volatility -f 1.raw --profile=WinXPSP2x86 fliescan | grep ssh.txt

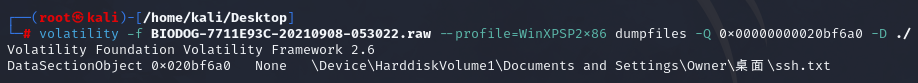

文件下载(dumpfiles)

volatility -f 1.raw --profile=WinXPSP2x86 dumpfiles -Q 0x00000000020bf6a0 -D ./

根据文件查找到的-Q参数才能进行文件下载

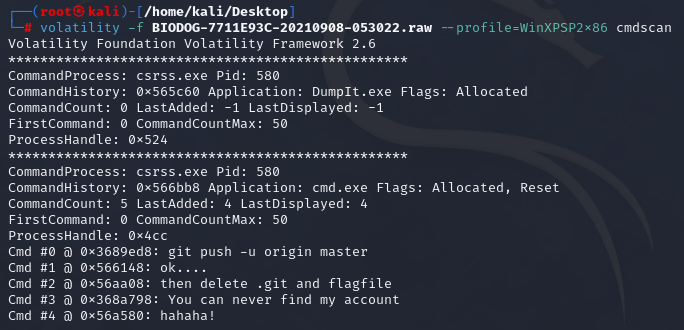

历史命令(cmdscan)

volatility -f 1.raw --profile=WinXPSP2x86 cmdscan

PowerShell历史命令文件路径为:%USERPROFILE%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt ,所以我们直接去filescanConsoleHost_history.txt

网络连接信息(netscan)

volatility -f 1.raw --profile=WinXPSP2x86 netscan使用此命令可以查看本机ip地址以及进程的网络连接

导出进程内存数据(memdump)

volatility -f OtterCTF.vmem --profile=Win7SP1x64 memdump --pid='708' --dump-dir=./导出后可用strings指令来查看数据,并使用grep指令来筛选,添加-C的选项用来显示匹配内容的后N行内容,例如:

strings 708.dmp | grep 'Lunar-3' -C 10或者使用xxd指令打印文件的hexdump信息,例如:

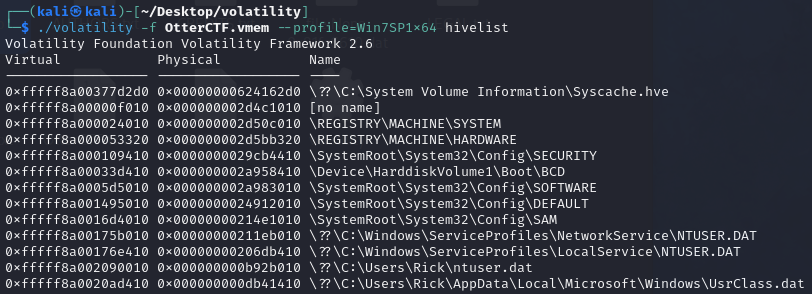

xxd 708.dmp | grep '5a0c 0000'注册表信息(hivelist)

volatility -f OtterCTF.vmem --profile=Win7SP1x64 hivelist

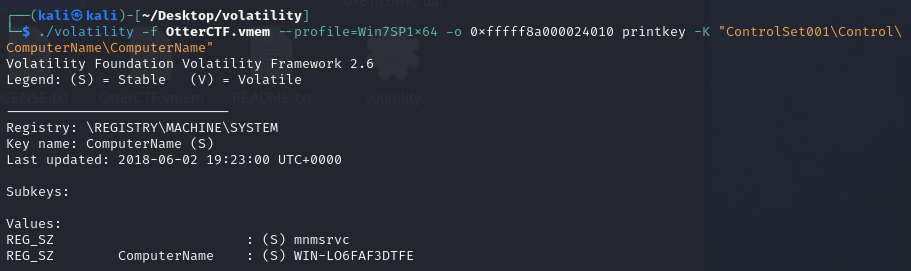

主机名

主机名会出储存在\REGISTRY\MACHINE\SYSTEM中的ControlSet001\Control\ComputerName\ComputerName条目中,可以直接读取

先使用hivelist查看\REGISTRY\MACHINE\SYSTEM的Virtual值,再使用如下名称即可查看主机名

volatility -f OtterCTF.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

粘贴板(clipboard)

volatility -f OtterCTF.vmem --profile=Win7SP1x64 clipboard简而言之,查看粘贴板信息

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 keyblue's blog!

评论